-

Salomėjos Nėries sąsiuvinio beieškant: (ne)patikrinti faktai apie Oksfordą ir kunigą Juozą Gustą

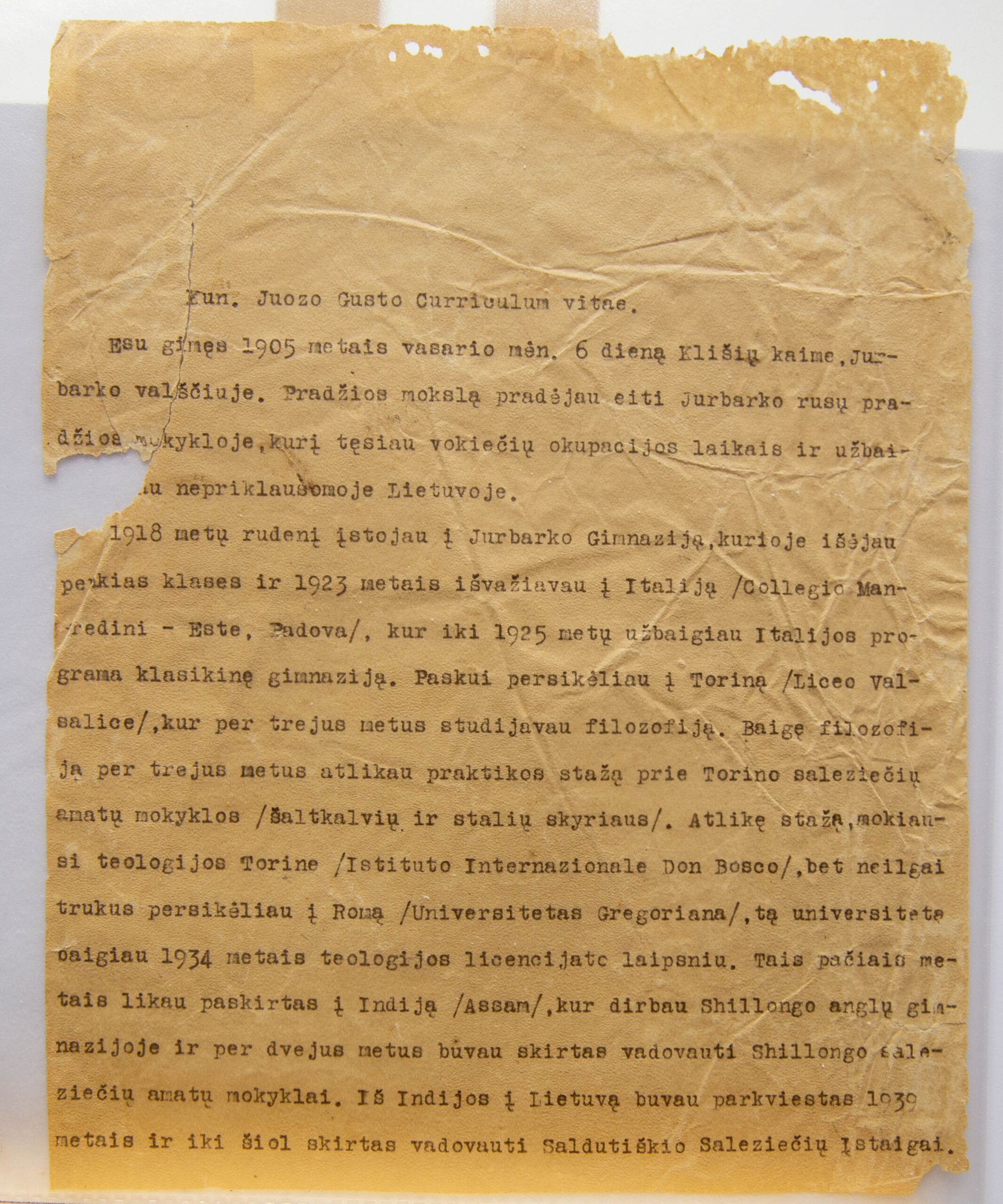

Pirminiai šaltiniai ir trys prielaidos Remiantis Juzės Mačiokienės prisiminimais, užrašytais Leono Juozonio ir 1991 m. spalį publikuotais „Tremtinyje” Nr. 19 (52), ji pirmą kartą kunigą Juozą Gustą pamatė „Krasnojarske laidojant ūkininką”. Kartu esant tremtyje, kartą „profesorius pasodino dukrelę [J.Mačiokienės dukrą Laurą Mačiokaitę-Janušauskienę, su kuria vėliau teko pasikalbėti – D.B.] šalia ir pradėjo pasakoti: „profesoriaujant Milano…